پشتيبانى امنيت شبكه

پشتيبانى امنيت شبكه

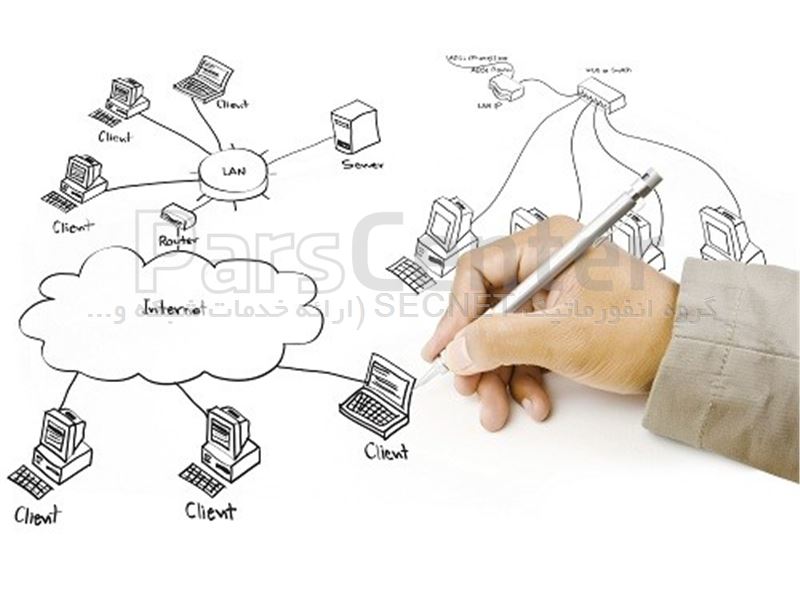

مواردی که از لحاظ امنیتی باید در شبکه ایجاد نمود بسیار زیاد است، در واقع نمی توان گفت پس از اجرای یک سری کارها شبکه ما کاملاً امن شده است. به همین علت است که یکی از مواردی که باید دائما مورد بررسی قرار بگیرد، موارد امنیتی در شبکه ما می باشد. در نتیجه، رعایت نکات امنیتی در پشتیبانی شبکه های کامپیوتری بسیار مهم می باشد. در این مقاله چند مورد از نکات امنیتی که باعث بهتر شدن امنیت شبکه ما می شود را بررسی می کند.

وقتی صحبت از امنیت در شبکه می کنیم ابتدا باید بدانیم شبکه ما در مقابل چه چیزهایی آسیب پذیر می باشد تا بتوانیم برای جلوگیری از بروز آنها تمهیداتی بیاندیشیم. خرابکاری ها در شبکه ممکن به صورت عمدی یا سهوی صورت بگیرد پس برای هر دو آنها باید آماده باشیم. خرابکاری و نفوذ به شبکه هم از داخل شبکه و هم از بیرون شبکه ممکن است انجام شود. پس هم در داخل شبکه و هم در ورودی شبکه باید نگهبان هایی قرار دهیم.

شاید تصور خیلی افراد این باشد که خرابکاری ها همیشه از بیرون شبکه اتفاق می افتد، اما این نکته را نباید فراموش کنیم که شبکه ما از داخل بسیار آسیب پذیرتر می باشد. چرا که در شبکه داخلی ما دسترسی به منابع شبکه معمولاً ساده تر می باشد. برای مثال در خیلی از شبکه های کامپیوتری تجهیزات شبکه نظیر سوئیچ در دسترس همگان قرار دارد. شاید در یک شبکه کامپیوتری کوچک این مورد مهم نباشد اما قطعا در شبکه هایی با وسعت زیاد این مورد بسیار حائز اهمیت خواهد بود.

حتما باید سوئیچ ها در داخل رک هایی قرار بگیرد که اولاً دسترسی فیزیکی به آنها مقدور نباشد، ثانیا خود رک نیز در اتاقی در بسته قرار بگیرد. در شرکتها یا سازمانهایی که دارای چند شعبه و چند ساختمان می باشند، مطمئننا تعداد این رک ها و سوئیچ ها زیاد می باشد پس می بایست امنیت فیزیکی آنها برقرار شود. دسترسی به یک نود شبکه شاید به ظاهر مهم نباشد اما در واقع برای کسی که بخواهد شبکه را مختل کند، بهترین موقعیت می باشد.

حال این سوال پیش می آید که در مورد نودهایی که در واحدها کشیده شده است چه باید کرد؟

این قسمت توسط سوئیچ های Manageable امکان مدیریت دارد. از طریق قابلیتهای که در سوئیچ های قابلت مدیریت سیسکو وجود دارد می توانیم از بروز Loop در شبکه جلوگیری کنیم، می توانیم جلوی MAC Address های جدید را بگیریم، می توانیم نودهایی که می دانیم در حال حاضر سیستمی به آنها متصل نیست را از مدار خارج کنیم و بسیاری قابلیت های دیگر.

نتیجه ای که از این قسمت میگیریم این است که انتخاب تجهیزات مناسب که چنین قابلیت هایی را به ما بدهند نیز بسیار مهم می باشد. ینی امنیت فیزیکی بسیار مهم می باشد اما کافی نیست و باید امنیت در حال Active شبکه را نیز برقرار کنیم.

یک DHCP Server ساده می تواند یک شبکه را تا مدتی دچار اختلال کند. کافیست یک مودم که روی آن DHCP سرور فعال شده را به یکی از نودهای شبکه وصل کنیم، یا از طریق یکی از نرم افزارهایی که قابلیت DHCP Server شدن دارند این کار را در شبکه انجام دهیم، با این کار به راحتی قسمتی یا تمام یک شبکه را می توانیم دچار اختلال کنیم.

استفاده از دوربین مداربسته در مکانهایی که تجهیزات شبکه قرار دارند بسیار مهم می باشد، استفاده از درب های رمز دار که فقط امکان ورود و خروج افراد مسئول وجود داشته باشد مهم می باشد. تا این قسمت موارد امنیتی مربوط به لایه 2 شبکه می باشد، در این لایه است که امکان آسیب پذیری از داخل شبکه امکان پذیر می باشد پس هر چقدر که بیشتر لایه 2 را امن کنیم می توانیم نسبت به شبکه خود مطمئن تر باشیم.

کاربران داخلی شبکه می توانند ندانسته باعث خرابی در شبکه شوند. این اتفاق می تواند به سادگی از طریق یک فلش آلوده به ویروس رخ دهد. کافیست یک ویروس از طریق فلش کاربران یا از طریق تلفن همراهی که با USB به کامپیوتر متصل می شود یا یک CD و به طور کلی هر Storage ای کامپیوتر کاربر را آلوده کند، بسته به نوع ویروس می تواند حتی باعث بروز فاجعه در شبکه ما شود.

برای جلوگیری از ویروسی شدن شبکه چه باید کرد؟

مهمترین کاری که باید برای این مورد انجام شود محدود کردن تعداد کاربران به استفاده از External Devices ها می باشد. نباید تمامی افراد مجاز به استفاده از این تجهیزات باشند تعداد محدودی افراد باید مجوز استفاده را داشته باشند آن هم در سیستمی که به صورت مستقیم به شبکه متصل نمی باشد، ابتدا در این سیستم اسکن شده سپس فایل درخواستی را از آن برداشته یا در آن قرار می دهد.

برقراری امنیت در شبکه می بایست در لایه های مختلف انجام شود

با رعایت کردن نکات امنیتی در لایه های مختلف شبکه می توانیم اعتماد بیشتری به شبکه خود داشته باشیم. در این مسیر همانطور که تا به اینجا مطالعه نمودید ابتدا لایه 2 شبکه که در واقع لایه فیزیکی شبکه می باشد بررسی شد و نکات امنیتی در آن لحاظ گردید. سپس مرحله ورود به سیستم ها کنترل و مدیریت شد.

با جداسازی شبکه به قسمتهای کوچکتر می توانیم محدوده آسیب پذیری را کوچکتر کنیم. به این صورت که از طریق امکان VLAN بندی سوئیچ های واحدهای مخلتف از هم جدا می کنیم، با این کار از بروز آسیب های عمدی و سهوی در شبکه جلوگیری نموده ایم.

قراردادن سرورهای مهم در محیط DMZ بسیار مهم می باشد. سرویس هایی که می بایست هم با اینترنت در ارتباط باشند هم با کاربران داخلی حتما باید در محیط DMZ قرار گرفته شودند. مانند سرویس ارسال و دریافت ایمیل و اتوماسیون ها. قرارگیری سایر سرورها در Network های جداگانه و باز کردن پورتهای مورد نیاز از نکات حائز اهمیت می باشد. در این حالت تمامی دیتاها از یک روتر رد خواهند شد در نتیجه علاوه بر اینکه جلوی Broadcast گرفته شده است می توانیم تعیین کنیم چه پورتهایی مورد نیاز می باشد و سایر پورتها را می بندیم.

نصب آنتی ویروس در شبکه و کانفیگ مناسب آن بسیار مهم می باشد. آنتی ویروس های تحت شبکه دارای قابلیت های مدیریتی می باشد که با استفاده از آن می توانیم جلوی بسیاری از خطرات را بگیریم. از جمله کانفیگ های مهم در آنتی ویروس های تحت شبکه، جلوگیری از ایجاد تغییرات توسط کاربران می باشد. یعنی اینکه یک کاربر نباید بتواند آنتی ویروس سیستم خود را غیرفعال کند، حتی نباید بتواند جلوی تسک های تعریف شده را بگیرد.

هرچند معمولاً در شبکه ها کاربران با سطح دسترسی User کار می کنند اما فرض را بر این می گذاریم که به طریقی امکان دسترسی به کاربر ادمین لوکال برای یک سیستم فراهم شده باشد، حتی در این صورت نیز نباید بتواند تغییراتی هرچند کوچک در آنتی ویروس سیستم خود اعمال کند.

انتخاب آنتی ویروس تحت شبکه مناسب و کانفیگ دقیق آن می تواند جلوی بسیاری از خطرات را بگیرد.

شاید تصور بسیاری از مدیران شبکه از امن سازی، قرارگیری یک فایروال در شبکه باشد. اما تا اینجای کار دیدیم که آسیب پذیری شبکه از داخل آن بسیار راحت تر از بیرون می باشد پس قبل از آنکه به ورودی شبکه فکر کنیم باید داخل شبکه خود را امن کنیم. معمولاً در شبکه های کامپیوتری جهت ساده سازی دسترسی کاربران به شبکه نوع رمزگذاری کاربران تغییر داده می شود و در بسیاری از شبکه رمز کاربران شامل چند عدد ساده می باشد. شاید این اتفاق ساده به نظر بیاید اما واقعا بسیار مهم می باشد، وقتی رمز کاربری یکی از پرسنل سازمان یا شرکت ساده باشد و در اختیار افراد غیر مجاز قرار بگیرد می تواند باعث بروز فاجعه در شبکه گردد.

بهتر است برای کاربران متفاوت رمزگذاری های متفاوتی در نظر گرفته شود، برای مدیران ارشد و مدیران میانی رمزگذاری باید به صورت پیچیده باشد و برای کاربران عادی می توان ساده تر در نظر گرفته شود.